Katram, kurš vēlas piedalīties PKI, jābūt digitālajam

sertifikātam, kas ir pilnvara, kas satur publisko atslēgu šai

personai kopā ar citu identifikācijas informāciju. Sertifikāts ir

izveidots un parakstīts (digitāls paraksts) no trešās

uzticamās puses, kas ir sertifikāta iestāde (certificate

authority - CA). Kad CA paraksta sertifikātu, tas sasaista

indivīda identitāti ar publisko atslēgu un CA uzņemas atbildību par

indivīda autentiskumu. Tā ir tā drošā trešā puse (CA),

kas ļauj cilvēkiem, kas nekad nav tikušies noteikt vienam otra

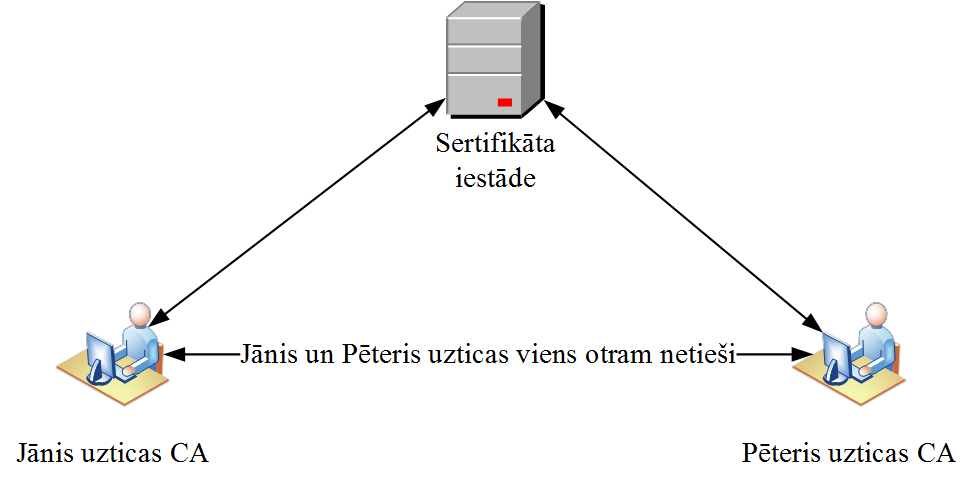

autentiskumu un komunicēt drošā veidā. Ja Jānis nekad nav

saticis Pēteri, bet gribētu ar Pēteri komunicēt drošā veidā,

ja Jānis un Pēteris uzticas tam pašam CA, tad Jānis var izgūt

Pētera digitālo sertifikātu un sākt komunikāciju, skat. attēlu.

Digitālā sertifikāta analogs reālajā dzīvē ir ID karte.

Sertifikāta iestāde

CA ir uzticama organizācija (vai serveris), kas uztur un izplata

digitālos sertifikātus. Kad persona pieprasa sertifikātu,

reģistrācijas iestāde (registration authority – RA)

apstiprina indivīda identitāti un nodod sertifikāta pieprasījumu CA.

CA izveido sertifikātu, paraksta to, nosūta to pieprasītājam un uztur

sertifikātu visā tā darbības laikā. Kad kāda persona vēlas sazināties

ar šo personu, CA apstiprina tās personas identitāti. Kad

Pēteris saņem digitālo sertifikātu no Jāņa, Pēteris veiks soļus tā

pārbaudei. Faktiski – nodrošinot Pēteri ar savu digitālo

sertifikātu Jānis apgalvo: “Es zinu, ka Tu nezini un netici

man, bet te ir dokuments, kuru izveidoja kāds kuru Tu pazīsti un

uzticies. Dokuments saka, ka esmu labs cilvēks un Tu vari man

uzticēties.” Tad kad Pēteris apstiprina digitālo sertifikātu,

viņš izgūst Jāņa publisko atslēgu, kas atrodas sertifikātā.

Tagad Pēteris zina, ka viņa publiskā atslēga ir savienota ar Jāni.

Viņš arī zina, ka, ja Jānis lieto viņa privāto atslēgu, lai

izveidotu digitālo parakstu un Pēteris to var precīzi atšifrēt,

lietojot viņa publisko atslēgu, tad tas tiešām nāk no Jāņa.

Organizācijā var būt iekšējs CA. Šādi uzstādījumi ļauj

organizācijām pārvaldīt CA serveri, konfigurēt kā notiek

autentifikācija, uztur sertifikātus un atsauc sertifikātus, kad tas

nepieciešams. Citi CA ir organizācijas, kas sniedz šādus

pakalpojumus. Citas kompānijas un lietotāji maksā par šo

pakalpojumu. Daži labi zināmi CA ir Entrust un VeriSign. Dažādām

pārlūkprogrammām ir vairāki labi zināmi CA, kas konfigurēti pēc

noklusējuma.

Arvien vairāk organizācijas veido savus iekšējos PKI. Kad šīm

neatkarīgajām PKI jāsadarbojas, lai izveidotu drošu

savienojumu (gan starp struktūrvienībām, gan dažādām kompānijām)

jābūt veidam kā divi saknes CA uzticas viens otram. Diviem CA nav

kopīga CA, kam viņi abi uzticas, tāpēc viņiem jāveic apmaiņa ar

sertifikātiem (cross certification). Sertifikātu apmaiņa ir

process, ko uzsāk CA, lai izveidotu uzticamas attiecības, kurās abi

CA uzticas viens otra digitālajiem sertifikātiem un publiskajām

atslēgām, it kā tās būtu pašu izdotas. Kad šis ir

nokārtots vienas kompānijas CA var validēt otras kompānijas digitālos

sertifikātus.

Sertifikātu atcelšanu nodrošina CA un to informācija

tiek glabāta sertifikātu atcelšanas sarakstā (certificate

revocation list, CRL). Tajā tiek uzskaitīti visi

sertifikāti, kas tikuši atcelti. Šis saraksts tiek

atjaunots periodiski. Sertifikāts var tikt atcelts, jo atslēgas

turētāja privātā atslēga kļuva nederīga vai CA atklāja, ka

sertifikāts izsniegts nepareizajam cilvēkam, t.i. ja sertifikāts ir

nederīgs kāda iemesla dēļ, tad CRL ir mehānisms, ar kura palīdzību CA

dara šo informāciju zināmu. Pēc noklusējuma interneta

pārlūkprogrammas nepārbauda CLR, lai pārliecinātos, ka sertifikāts

nav atcelts.

Tiešsaistes sertifikātu statusu protokols (Online

Certificate Status Protocol, OCSP) tiek lietots arvien

biežāk, pretēji CLR. Kad tiek lietots tikai CRL, lietotāja

pārlūkprogrammai jāpārbauda centrālo CLR, lai noskaidrotu vai

sertifikāts nav atcelts un CA nepārtraukti jāpaplašina CLR

saraksts, lai nodrošinātu to aktuālu. Ja OCSP ir pieejams, tas

veic šo darbu automātiski kā fona procesu. Tiek veikta reālā

laika sertifikātu pārbaude un tiek ziņots atpakaļ vai sertifikāts ir

derīgs, nederīgs vai nav zināms. OCSP pārbauda CLR, kas tiek uzturēts

no CA puses. CRL joprojām tiek lietots, bet tas tiek darīts lietojot

protokolu, kas izveidots speciāli, lai pārbaudītu CRL sertifikāta

apstiprināšanas laikā.